SEGURIDAD PERIMETRAL

1.¿Qué es un cortafuego?

2. Escribe el nombre de 3 cortafuegos de escritorio.

3.¿Qué son los puertos del ordenador?

4. Puertos más conocidos y usados en el equipo

5. ¿Qué es una DMZ?

6. ¿Qué es una VPN?

7. ¿Qué es un honeypot?

1.¿QUE ES UN CORTAFUEGO?

Un cortafuegos o firewall es un sistema que previene el uso y el acceso desautorizados a tu ordenador.

Los cortafuegos pueden ser software, hardware, o una combinación de ambos. Se utilizan con frecuencia para evitar que los usuarios desautorizados de Internet tengan acceso a las redes privadas conectadas con Internet, especialmente intranets.

Todos los mensajes que entran o salen de la Intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea los que no cumplen los criterios de seguridad especificados.

Es importante recordar que un cortafuegos no elimina problemas de virus del ordenador, sino que cuando se utiliza conjuntamente con actualizaciones regulares del sistema operativo y un buen software antivirus, añadirá cierta seguridad y protección adicionales para tu ordenador o red

2.NOMBRE DE TRES CORTAFUEGOS DE ESCRITORIO.

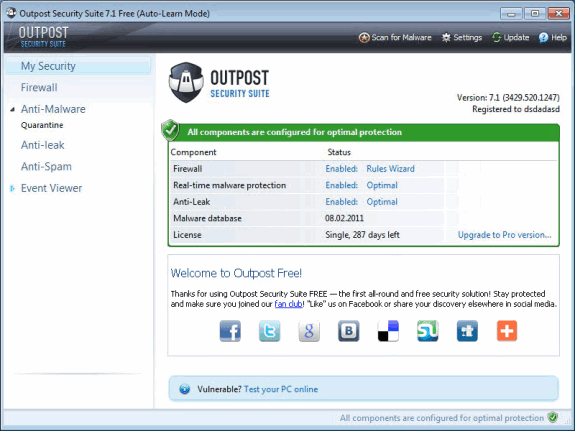

2.1. Agnitum Outpost Free

Con este potente firewall de Agnitum podrás proteger tu sistema y vigilar las aplicaciones que intentan enviar información desde tu sistema al exterior, controlando así la actividad de tu red. Además, también podrás vigilar ciertas tareas contra malware, spam y otros.

Aconsejan como requisitos mínimos, un procesador de 450 MHz, 256MB RAM y 200MB de espacio libre en disco. Disponible tanto para sistemas de 32 bits como para sistemas de 64 bits.

- URL | Agnitum Free

- Descarga | Outpost x86 ~95MB | Outpost x64 ~105MB

2.2. Comodo Firewall

Eficiente y agradable firewall que permite realizar operaciones de protección como controlar aplicaciones que acceden a Internet, el tráfico que entra o sale del sistema, vigilar puertos en escucha, etc...

Como requisitos mínimos, 128MB de RAM y 250MB de espacio libre en disco duro. Disponibles tanto para sistemas de 32 bits como de 64 bits. Español.

- URL | Comodo Personal Firewall

- Descarga | Comodo Firewall ~60MB

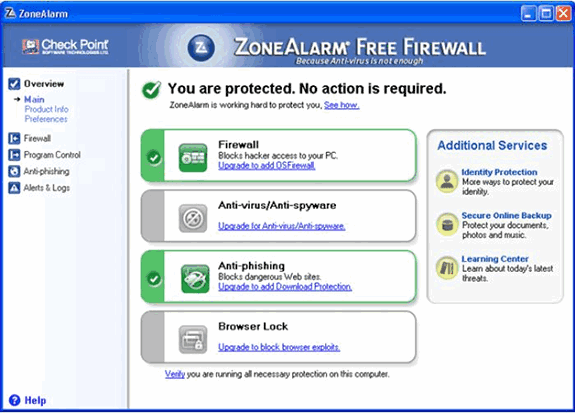

3.3. ZoneAlarm Free

Uno de los firewalls veteranos es ZoneAlarm. En su versión gratuita, ZoneAlarm Free permite servir como cortafuegos, protegiendo de accesos no autorizados y deteniendo el envío de posible información de privacidad de virus o spyware. También protege del Phishing que tan común es hoy en día.

Como requisitos mínimos, se exige de 1 a 2GB de RAM, 1 o 2GHz de procesador y al menos 100MB de espacio libre en disco. Disponible para sistemas de 32 bits y 64 bits, salvo Windows XP, en el que está disponible sólo para 32 bits.

- URL | ZoneAlarm Website

- Descarga | ZoneAlarm Free ~45MB

3.¿Qué son los puertos del ordenador?

En las redes que utilizan los protocolos TCP/IP y UDP/IP, cuando un programa cliente necesita de un servicio particular de un servidor, además del tipo de servicio y localización del servidor, debe indicar el puerto (lógico) por el que se establecerá la conexión. En este sentido, un puerto es un extremo de una conexión lógica. Los puertos se indican por números, y cuando los servicios se refieren a la Web, van incluidos en la sintaxis de la mayoría de las ULRs. Para que sea posible utilizar un servicio de un servidor es necesario que el puerto correspondiente del servidor sea el correcto y que esté habilitado. Se podría decir que el servidor debe estar “escuchando” por dicho puerto.

4. Puertos más conocidos y usados en el equipo

• 0Reservado

• 1TCP Servicio de multiplexado de puertos (TCPMUX)

• 4No asignado

• 5RJE (“Remote Job Entry”)

• 6No asignado

• 7ECHO

• 18MSP (“Message Send Protocol”)

• 20FTP (“File Transfer Protocol” Datos

• 21FTP (“File Transfer Protocol”) Control

• 22SSH Secure Shell Remote Login Protocol

• 23Telnet (acceso a terminal remoto

• 25SMTP (“Simple Mail Transfer Protocol”)

• 29MSG ICP

• 37Time

• 42Host Name Server (Nameserv)

• 43Whois

• 49Login Host Protocol (Login)

• 53DNS (“Domain Name System”)

• 59IDENT

• 69TFTP (“Trivial File Transfer Protocol”)

• 70Servicio Gopher

• 79Servicio Finger

• 80WWW-HTTP (“Hyper Text Transfer Protocol”

• 103X.400 Standard

• 108SNA Gateway Access Server

• 109POP2 (“Post Office Protocol”)

• 110POP3 (“Post Office Protocol”)

• 111SUN-RPC. (“Remote Procedure Call”)

• 113UDP (“User Datagram Protocol”

• 115SFTP (“Simple File Transfer Protocol”)

• 118Servicios SQL

• 119NNTP (“Network News Transfer Protocol”

• 137netbios-ns NETBIOS Name Service

• 138netbios-dgm NetBIOS Datagram Service

• 139netbios-ssn NetBIOS Session Service

• 143IMAP (“Interim Mail Access Protocol”)

• 156SQL Server

• 161SNMP (“Simple Network Management Protocol”)

• 162SNMP trap

• 179BGP (“Border Gateway Patrol”)

• 190GACP (“Gateway Access Control Protocol”)

• 194IRC (“Internet Relay Chat”)

• 197DLS (“Directory Location Service”)

• 210wais (servicio de búsquedas

• 389LDAP (“Lightweight Directory Access Protocol”)

• 396Novell Netware sobre IP

• 443HTTPS (“HyperText Transfer Protocol”

• 444SNNP (“Simple Network Paging Protocol”)

• 445Microsoft-DS

• 458Apple QuickTime

• 513rlogin Acceso remoto

• 546DHCP (“Dynamic Host Configuration Protocol” Cliente

• 547DHCP Servidor

• 563SNEWS

• 569MSN

• 631UDP (“User Datagram Protocol”)

• 1080Socks Proxy

5.¿Qué es una DMZ?

La zona desmilitarizada (De-Militarized Zone) o DMZ es una parte importante de la red y como tal se debe conocer, al menos, el concepto correcto. Llama la atención el nombre, pero tiene sentido si pensamos en que una DMZ en la vida real es una zona donde no hay presencia militar o policial en un determinado espacio geográfico. En las redes pasa lo mismo (de algún modo).

En primer lugar hay que tener claro que la única idea de una DMZ es tener servidores que sean accesibles desde Internet y que físicamente estén instalados en nuestra red. El problema se genera cuando la compañía tiene servidores locales que deben ser accesibles desde Internet y el administrador de redes o encargado de la infraestructura se comienza a preguntar cómo y donde los instalará.

6.¿Qué es una VPN?

Una VPN (Virtual Private Network) es una tecnología de red que se utiliza para conectar una o más computadoras a una red privada utilizando Internet. Las empresas suelen utilizar estas redes para que sus empleados, desde sus casas, hoteles, etc., puedan acceder a recursos corporativos que, de otro modo, no podrían. Sin embargo, conectar la computadora de un empleado a los recursos corporativos es solo una función de una VPN.

7. ¿Qué es un honeypot?

Un Honeypot es el software o conjunto de ordenadores cuya intención es atraer a atacantes, simulando ser sistemas vulnerables o débiles a los ataques. Es una herramienta de seguridad informática utilizada para recoger información sobre los atacantes y sus técnicas. Los Honeypots pueden distraer a los atacantes de las máquinas más importantes del sistema, y advertir rápidamente al administrador del sistema de un ataque, además de permitir un examen en profundidad del atacante, durante y después del ataque al honeypot.

No hay comentarios:

Publicar un comentario